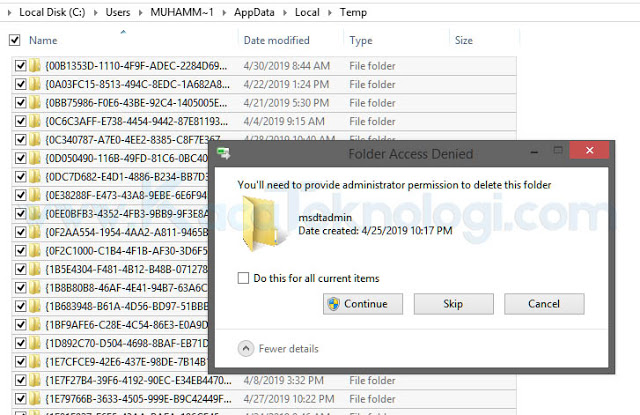

Gambar di atas merupakan salah satu contoh pesan yang disisipkan pembuat virus. Pada gambar tersebut tertera bahwa anda harus membayar setidaknya $980 agar file anda bisa kembali seperti semula dan untuk mendapatkan decryptor nya. Masih banyak yang meminta sejumlah uang mulai dari $300 – $1000 dollar atau bahkan lebih sesuai tipe jenis yang menginfeksi file anda.

Baca Juga : 7 Tips Menghindari Virus Ransomware agar Tidak Menginfeksi File

Pastikan sebelum bertanya anda baca dahulu tentang FAQs yang tertera di bagian bawah artikel ini agar pertanyaan yang sama tidak terus ditanyakan. Ketahui juga bahwa decryptor yang disediakan hanyalah mendukung untuk OFFLINE KEYS saja. Kesalahan dalam penggunaan decryptor dapat membuat file anda corrupt atau terhapus. Baca artikel ini secara keseluruhan karena sudah dijelaskan dengan sangat detail dan jangan malas untuk membaca.

Jenis-jenis virus Ransomware Wannacry

Baca Juga : Alasan mengapa Anda harus waspada terhadap virus Ransomware!

Cara mengembalikan file dokumen yang terenkripsi Ransomware terbaru

1. Gunakan Antivirus Untuk Menghapus Virus

- Avast

- Kaspersky

- Malware Bytes

- ESET Internet Security

- Smadav

- Norton

- AVG

Lihat : Cara Cepat Masuk Safe Mode di Windows 7/8/8.1/10

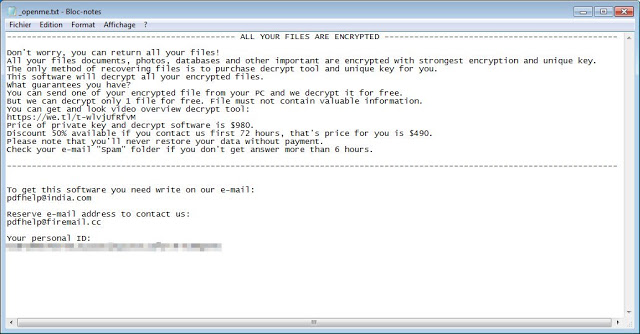

2. Nonaktifkan dmdstyle atau item mencurigakan pada startup

-

- Masuk ke safe mode. Anda bisa lihat caranya di atas ^.

- Masih ketikkan msconfig.exe pada menu pencarian.

- Klik pada bagian Startup dan hapus tanda centang pada item yang mencurigakan.

- Klik Apply → OK.

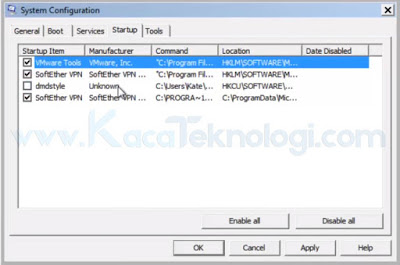

3. Cek dan Perbaiki Host File

-

- Masih dalam safe mode.

- Masuk ke C:WindowsSystem32driversetchosts.

- Kemudian buka file yang bernama .hosts menggunakan notepad.

- Hapus semua baris teks yang tidak diawali dengan #.

- Jangan lupa untuk simpan file nya.

-

- Masuk Control Panel → Folders Options → View.

- Sesuaikan pengaturannya seperti gambar di bawah ini.

- Klik Apply → OK.

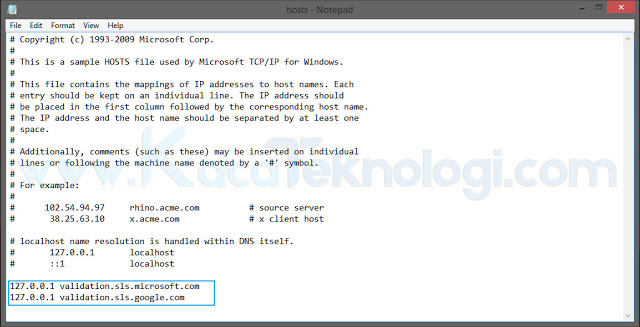

5. Cek System Folders

-

- Tekan lambang Windows + R.

- Ketikkan %temp% , %appdata% , %programdata% , %localAppData% dan %WinDir% masing-masing perintah diseling dengan menekan enter. Kemudian hapus seluruh file yang terdapat pada masing-masing folder.

- Jika ada beberapa file yang memang tidak bisa dihapus anda bisa lewati saja.

- Masih tekan Windows + R kemudian ketikkan regedit → CTRL + F → cari “Ransom.CryptXXX” atau “WannaCry” jika ditemukan langsung saja anda hapus filenya.

6. Gunakan System Restore

- Masuk ke Control Panel → Recovery.

- Klik Open System Restore.

- Anda bisa ikuti petunjuk yang tertera.

- Mulai ulang PC anda dan file berhasil kembali ke format awal.

7. Download Decryptors Ransomware

Link download decryptors virus ransomware :

- Emsisoft Decryptor (DJVU) New!

- Emsisoft Decryptor (PUMA) New!

- Stop Ransomware Decryptor v2.2.0.0 (Unsupported)

- Kaspersky Decryptor (Banyak jenis decryptors pada situs ini, silakan coba satu-satu dan cari yang sesuai)

- Gandcrab Decryptor

- Avast Decryptor (Silakan cari yang sesuai)

- AVG Decryptor (Silakan cari yang sesuai)

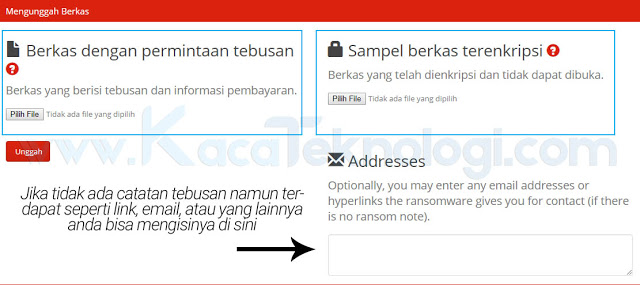

Bagaimana cara mengetahui atau mengidentifikasi ransomware yang telah mengenkripsi data kita ?

-

- Kunjungi situs Malware Hunter Team

- Unggah file catatan (jika ada) dan file yang tidak bisa dibuka dikarenakan ransomware tersebut. Perhatikan gambar di bawah ini.

- Jika selesai anda bisa klik unggah dan situs otomatis akan membawa anda ke suatu halaman yang di dalamnya terdapat informasi mengenai virus yang telah menginfeksi file anda.

- Biasanya pada halaman tersebut juga terdapat saran apa saja yang harus anda lakukan untuk mengatasinya.

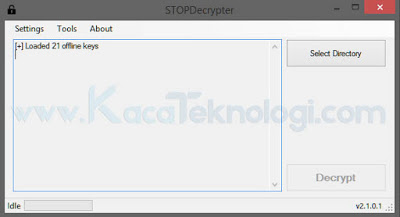

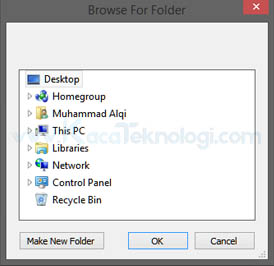

Cara menggunakan Stop Decryptor

-

- Silakan buka aplikasi Stop Decryptor.

- Jika ada antivirus yang memblokir akses terhadap aplikasi tersebut anda jangan hiraukan karena aplikasi ini bukanlah sebuah virus.

- Setelah aplikasi dibuka, di sana terdapat Select Directory kemudian klik.

-

- Anda akan diminta untuk memilih folder yang di dalamnya terdapat file yang sudah terinfeksi oleh ransomware kemudian klik OK jika sudah memilih folder dan lanjut klik Decrypt.

- Otomatis nanti akan ada pemberitahuan apakah file anda berhasil decrypted ataukah tidak. Jika tidak berhasil mungkin aplikasi tersebut tidak mendukung tipe virus pada file anda. Silakan baca kembali tentang ransomware di atas dan cari aplikasi lainnya yang sesuai dengan tipe virus anda.

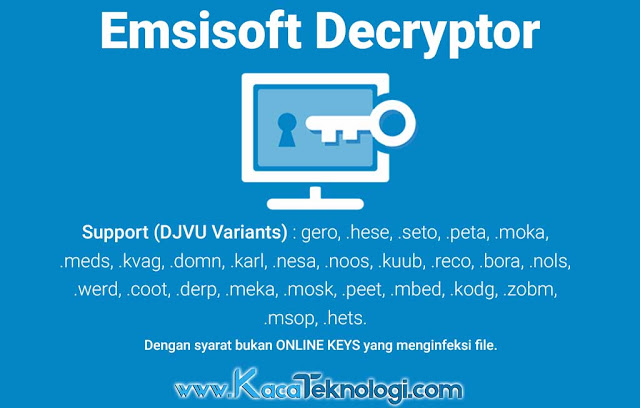

Cara menggunakan Emsisoft Decryptor (DJVU / PUMA)

UPDATE!: Emsisoft berhasil mendekripsi beberapa varian baru dari Ransomware di bulan Desember 2019 ini (tergolong DJVU variants). Dimulai dari gero, .hese, .seto, .peta, .moka, .meds, .kvag, .domn, .karl, .nesa, .noos, .kuub, .reco, .bora, .nols, .werd, .coot, .derp, .meka, .mosk, .peet, .mbed, .kodg, .zobm, .msop, .hets.

jika tidak ada OFFLINE KEYS untuk varian virus yang menginfeksi file Anda atau jika itu adalah salah satu varian STOP (Djvu) yang lebih baru yang dirilis setelah pembuat virus melakukan perubahan pada bulan Agustus 2019, maka decryptor ini tidak dapat membantu Anda kecuali OFFLINE KEYS yang menginfeksi dapat diambil dan ditambahkan ke Server decryptor Emsisoft.

* Jika OFFLINE KEYS tersedia untuk varian yang Anda hadapi dan file Anda tidak berhasil didekripsi oleh Emsisoft Decryptor, maka kemungkinan besar Anda dienkripsi oleh ONLINE KEYS dan file-file itu tidak dapat dipulihkan karena mereka tidak dapat dikembalikan kecuali Anda membayar tebusan kepada pembuat virus.

- Penting ! sebelumnya Anda harus memastikan bahwa virus ransomware sudah tidak menyebar lagi. Untuk memastikannya coba untuk membuat sebuah file baru seperti dokumen lalu simpan pada folder yang terdapat virus ransomware dan tunggu beberapa saat atau restart PC. Jika file berubah menjadi ekstensi virus / tereknripsi berarti ransomware masih menyebar. Untuk mengatasi masalah ini disarankan melakukan deep scan pada antivirus. Disarankan Anda untuk menggunakan antivirus dari Emsisoft yang bisa diunduh (trial) di sini.

- Tool ini harus terkoneksi ke internet, jadi pastikan bahwa Anda memiliki koneksi internet yang stabil.

- Semua file hanya bisa diatasi jika yang menginfeksi adalah Offline Key.

- Khusus untuk PUMA file tidak boleh lebih dari 150kb dan harus memiliki file yang aslinya dengan nama yang sama. Contoh : kacateknologi.jpg.puma – kacateknologi.jpg.

-

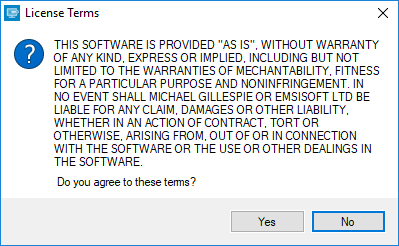

- Unduh Emisoft Decryptor di atas.

- Jalankan aplikasi sebagai administrator dan nanti akan muncul License Terms pada bagian ini Anda klik Yes.

-

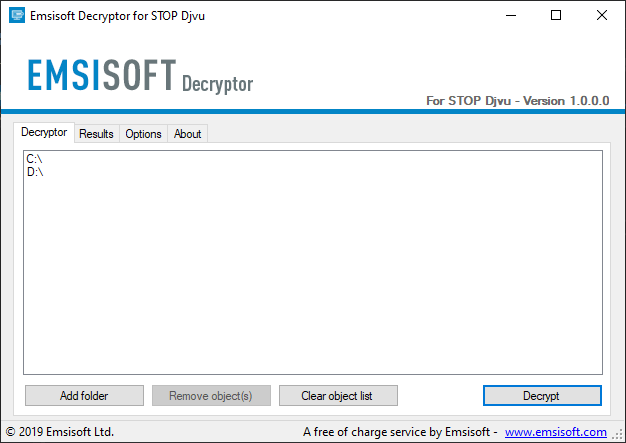

- Setelah itu akan tampil halaman depan dari Emsisoft Decryptor ini. Di sana akan terdapat drive PC Anda, jika Anda ingin mendekripsi semua file yang ada pada drive maka cukup klik drive nya saja lalu klik Decrypt. Adapun jika yang ingin didekripsi adalah sebuah folder maka Anda klik Add folder lalu klik Decrypt untuk memulai.

-

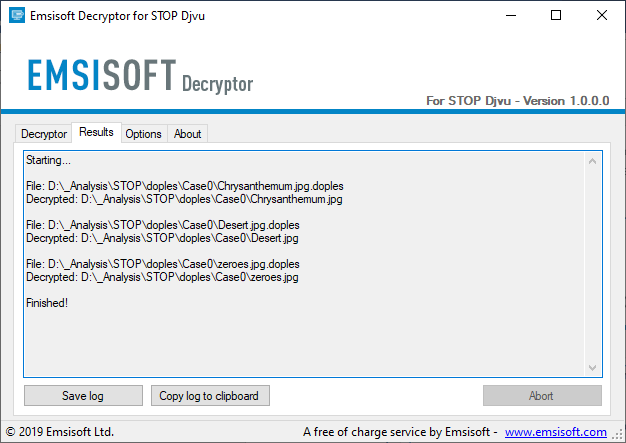

- Aplikasi akan otomatis bekerja dan akan memberitahu jika ada file yang berhasil didekripsi.

- Apabila terdapat file yang berhasil didekripsi, Anda hanya perlu cek kembali ke folder atau lokasi yang sama untuk memastikannya apakah file benar-benar terdekripsi atau tidak ?.

8. Install Ulang PC anda

Daftar ID KEYS Ransomware Terbaru

- 6se9RaIxXF9m70zWmx7nL3bVRp691w4SNY8UCir0 – .djvu* variants, .promos

- D02NfEP94dKUO3faH1jwqqo5f9uqRw2Etn2lP3VBb – .rumba

- cZs3TaUYZzXCH1vdE44HNr1gnD2LtTIiSFFYv5t1 – .promoz, .promock, .promorad

- TLuCxxAdd5BLXYWIvnjsWaCNR5lWoznhlRTSott1 – .promok

- 0h7mFQcjRC3pDgsRcrWZ7K7bdAgvgDosJ24DmXt1 – .promorad2

- upOacGl1yOz9XbrhjX9UR2M0j8i03YwVB0pXr1t1 – .kroput, .kroput1

- neFMH56G5TY6gLqHS6TpWwfIPJF1mKg4FvpeNPt1 – .charck

- 0h7mFQcjRC3pDgsRcrWZ7K7bdAgvgDos224DmXt1 – .kropun

- rdSXuFaXQZ5zsBX7nzxYC2hgkTkducsD7tuV95t1 – .doples, .luces, .luceq, .chech

- AlMcLobh5J6wVB2Iy10guKr1kpSuFBWfXIsI6Et1 – .pulsar1

- abIsuTknpjAqoGRR7OZL5HDDmc843XjBxrQOIot1 – .proden

- dLoJuwk26P2wogGWZREN7JEyvljcvICqcYfwIft1 – .drume, .tronas, .trosak

- sC0oYeg1wSkjbjkEwQcxTXzA0EOp8Tnc35seYQt1 – .grovas

- vElBnRCjG17HPbVSb8mw2WKW8uIBUDp5gbuiZat1 – .grovat, .raldug

- R11Dxz37SHHVuv5otlFtzJiXUIPwPzmP6gV8gmv9 – .roland

- r77yXePcnmrctJPWrZCcbJgUlAtOa1FC9Na710t1 – .etols, .guvara

- 1OcNMvbG9a2vBz0BdsXRX88kjuVX9ku4EmR64St1 – .norvas

- PBADSc0wL8KOzd5eGIaVThjIPeGxRqrsQgvU3qt1 – .moresa

- fCuKTg0kzQEXr1ewwlkMM3sl8ZzT1uEg7811p2t1 – .verasto

- qn2YpOJW8NoI4X3pchKLemMVHE6hbUPemTQPlMt1- .hrosas

- e4Z7Ued2uSyQfbA7vS8VKtF2dGKGH8qEQ4E1Uht1 – .kiratos

- 54SYshdMLwmLmgvVGWUrb336u3jYwOthqtuie5t1 – .todarius

- SFOGVV9L1s8tgZVtOy4lff6n3MEgUwud5fQUdHt1 – .roldat

- zC2lfjIocaJoC8hWBB1yhTK2ecfIMchQ47Dkylt1 – .dutan

- pQseAIqgTVhPujMMiqH1ILPNUg3soGVim0NAnkt1 – .sarut

- nBxtbGaG4zYZQuwkRqP7d0zTIAyt6ZTtAqWL77t1 – .berost

- jWOnMXbnka33AZT1RlCj0QSRbhhZHNASDvqHrDt1 – .forasom

- 6se9RaIxXF9m70zWmx7nL3bVRp691w4SNY8UCir0 – .shadow

- QP5YonPPBgUP0qNuS7DV82bMzke5YFYqXbRlobt1 – .fordan

- PTWLJBvUTDlF6G52Fs8Fmm7egqpfWrghp1m2Bot1 – .codnat

- BvxonHH8kgX9meHfJweaV5ONlpO6f7IRCff0XXt1 – .dotmap

- mlKnUMskuvLAnwjqZpgNMoxWdYebTiuT9DMf4Vt1 – .ferosas

- t9hLELb8KHIC5gKnzv1k3CPJ5qpiqNZiyV5vhHt1 – .rectot

- tgDlcFW2xFWyJx7JxqpZ8dNSOchUAMejoGdvf2t1 – .mogera

- C1WKOJdn7siJOSKrKnoKRy5tH9aSxwMzpaUzgst1 – .rezuc

- ljT0FEceXZLV8Gyhp3cCAcKbq8v85tmqMgqrVCt2 – .stone

- faLqfTl9yJBMMKsPhAv8WKbIdsFgqRtco70kHSt1 – .lanset

- 7wlgj03aBeU43xA1mJMBMvyvGs6wERcrV31xRrt1 – .davda

- 61K3jGfHzi5nWYLCgt3ZT7zGffHm0DNV9TGbdit1 – .poret

- bDDtqPBV1xkOfMNIpmkdcyeVXG71BNezzpQwsKt1 – .pidon

- xUHIDCdB9IpEd1BBxXWhkitDLMP8oSzQeEYlr0t1 – .heroset

- dLoJuwk26P2wogGWZREN7JEyvljcvICqcYfwIft1 – .muslat

- xUHIDCdB9IpEd1BBxXWhkitDLMP8oSzQeEYlr0t1 – .boston

- PpzYa3nBba2MZq4MUGgxoZcZ7cbXBKtzNcipyRt1 – .gerosan

- 3O3Zn4LeBG8kkWwS2nX61CWiHLZ46k1s632Cg9t1 – .vesad

- JtkQUrpVXQB69IB5uUcXQ248Wj0DM9fjtaSThgt1 – .horon

- fl1QN31tuQBZKd6Q43Bemee0EycF0HBYEjwpQTt1 – .neras

- ppAG2IEqjVWKxLoaeeEd2ondL6Wu9aHAHA2NBrt1 – .lotep

- rZ9BMQqcE4sEMWkbGhgD1ChaoDbgM3kORd7kowt1 – .nusar

- iagsMxds3LxpDLrrIrIVlqmVQ2P4y09QCIrzCYt1 – .litar

- 3OfV7t3oSHGMTLJX2O7gTxqnrYXWDDEq84VwC3t1 – .besub

- l3uWOVCfd45q50p4PU204j5qPpRzALYbMPJ9Tft1 – .lokas

- b0kzBppljIqs9PmJj4Y6ifw5JaTn9PNkPk9vtmt1 – .godes

- jkO9OpMIRJ4FHeGDM7eK5FwJTcY40YKkizu7Zgt1 – .budak

- 5wsxlijK7NqgKc3n9oC4xlykfU4y5YJtIQlGWJt1 – .berosuce

- jkO9OpMIRJ4FHeGDM7eK5FwJTcY40YKkizu7Zgt1 – .herad

- 5wsxlijK7NqgKc3n9oC4xlykfU4y5YJtIQlGWJt1 – .gehad

- 68O9eTFDNbn8z2O956vweaL1v2GY5gvWBYMKcmt1 – .gusau, .madek

- JAQsbdGcS17nh0dWQNvV5DXXOFilhogs4lpKitt1 – .tocue

- ZivCxija0GBwtwtwD0q4JRy80spT6lUyybPYhot1 – .lapoi

- Q2fNGjIEoR7J8UnURFiIH13JGa23UqaNUDz4ret1 – .todar

- tC9q9U9z1CHXj6ywfSklY5Ati8qfrhwcOEQpvQt1 – .dodoc

- qzVmsmPsBbMag5eclxPzsGPYPtD0idScDzpGvxt1 – .bopador, .novasof

- 9sbdJHqXJM4N6uliOFljF4lS1kQ5MipUBQqeGet1 – .ndarod

- ReORV6ShrtWNuJ0ceWs0HqhvCbzW3XJQmmwGQpt1 – .access

- rDy9PQ5XqCEzGPAYiMtrOElRFd84gmoSzf1zJ8t1 – .format

- 4SsNNoDBzRHoERsNCDJXFi0OetZhqz2yruT2Ltt1 – .nelasod

- TMO0nHR6LIOplVaj1m0fAhi7jQPCKQZq7MvRyPt1 – .mogranos

- 4nFS2MhU3pYPtDdwqd6UIb0hZ2RnKYsvKn5ulTt1 – .lotej

- OX1w8v9Jmd3MFmBNmyayqkKHZVCmsLJUsWqShmt1 – .prandel

- ivLdLLWxlGwaYapVamTFrmgK1ZxvQk2JUWsWzit1 – .zatrov

- SGZBpcieKig3iLvgEDD4ATxonPIBduMgKzsfiQt1 – .masok

- gcHHxnoOwYHRVl7TXkAxlhASj14vAVxvmOWun2t1 – .cosakos, .nvetud

- 4nFS2MhU3pYPtDdwqd6UIb0hZ2RnKYsvKn5ulTt1 – .kovasoh

- q9KuzOzkH3m0RZiU9yD24sgV2jlQpgldjv0uODt1 – .brusaf

- JIuJ2wGghVvWM1cAKi9uwEqTSvu42tb7ooa7Rit1 – .londec

- ngQjbO3d7JuwM40bYYzdx9KhkhTRVvuLevPlbrt1 – .krusop

- ILhWAvjUyWzsKyxDL0dKq3Su6QUUpndwXWfa2Nt1 – .mtogas

- XIcCeHxN38dLD0Yg0cN7CdKtidQv0JQEm8hKIlt1 – .nasoh

- gyTwIW8EFRyrHBHcn0bFVHerzI3NtAa14YK0kst1 – .nacro

- 98sPqhSP6fu4VGWnM1G9A075ZFxi5MMVRr2Limt1 – .pedro

- AejWZezSEZGqqdJANfzMilEs9Ns6YgqnOqJDOgt1 – .vesrato

- irtRoAwZBsG2xlRr6IAT6XJOVqA6I5bPZ0onRvt1 – .masodas

- 9HGTCt5KWHhAMQlcARxO5A6jkqiYUs64aMYNg3t1 – .nuksus

- Nk780H58ZxM4dZ5H8DRqyzWzhAZZ1G1J4gYxrtt1 – .cetori

- 6qLyfMFPsdHt0N7fRSGoXRvhOjNiMSIf6ovWntt1 – .stare

- hvKVwn4fNn8A1rpjC19CUFmS1ySGycmqdrz89zt1 – .carote

Decryptor yang dibuat oleh seorang malware hunter memang tidak bisa mengatasi semua file yang terkena virus Ransomware seperti yang sudah dijelaskan alasannya. Mungkin Anda butuh berbulan-bulan atau bahkan sampai bertahun-tahun hanya untuk menunggu decryptor bekerja untuk virus yang menginfeksi file Anda.

Adapun jika memang Anda membutuhkan file sesegara mungkin karena bersifat penting dan sudah mencoba menggunakan decryptor namun belum bekerja maka Anda bisa gunakan cara alternatif lainnya yaitu,

*Menggunakan layanan dari Fast Data Recovery

- FREE Evalutaion – Memakan waktu 10 hari dalam penanganan virus (Gratis)

- Priority Evaluation (Jam Kerja) – 4 sampai 24 jam seharga $350 dan jumlah biaya akan dikurangi dari biaya pemulihan.

- Dharma Priority Evaluation – 1 sampai 4 jam seharga AUD $150 (diskon 50%).

- Priority Evaluation (Setelah Jam Kerja) – 4 sampai 24 jam seharga $500 dan jumlah biaya akan dikurangi dari biaya pemulihan.

- Gandcrab Priority Evaluation – AUD $175.

- Silakan Anda kunjungi situs resmi dari Fast Data Recovery.

- Untuk layanan apa saja yang mereka berikan Anda bisa klik pada menu “Our Services” dan untuk memesan layanan yang diinginkan Anda bisa klik tombol merah yang bertuliskan “Get Quote Now“.

- Anda akan diminta untuk mengisi formulir-formulir yang terdapat pada situs tersebut pastikan Anda membaca instruksi yang diberikan.

- Selanjutnya, jika semuanya sudah selesai silakan klik “Create Ticket“ untuk memesan tiket dan nanti akan ada prosedur tambahan yang diberikan oleh admin FDR. Biasanya mereka akan memberi tahu lebih spesifik seperti biaya, alat, dsb pada bagian ini.

- Jika sudah Anda hanya perlu menunggu saja sampai file-file Anda berhasil diatasi.

FREQUENTLY ASKED QUESTIONS (FAQs)

- Kenapa virus ransomware saya tidak bisa diatasi oleh Stop Decryptor ?

- Pastikan anda membaca tentang personal ID’s (OFFLINE KEYS) di atas

- Kenapa aplikasi decryptor hanya melewati (skip) file saya dan tidak mengatasinya ?

- Itu berarti file anda terinfeksi virus Ransomware dengan ONLINE KEYS yang selalu update dari pihak pembuat virus

- Muncul pesan “No key for ID”, “No keys were found for the following IDs” atau “Unidentified ID” bagaimana untuk mengatasinya ?

- Masih sama seperti jawaban kedua, anda terinfeksi virus dengan ONLINE KEYS. Tunggu solusinya di masa yang akan datang. Kami belum bisa membantu.

- Bagaimana saya mengetahui jenis ransomware yang bisa diatasi dengan Stop Decryptor ?

- Buka aplikasi Stop Decryptor → klik menu About. Anda akan melihat daftar virus yang bisa diatasi dan virus tersebut harus sesuai dengan ID KEYS yang sudah dijelaskan.

- Virus sudah didukung oleh Decryptor, namun berbeda ID KEYS apakah bisa diatasi ?

- Tidak bisa!, pastikan antara jenis virus dan ID KEYS sesuai dengan yang dijelaskan.

- Jika Stop Decryptor tidak dapat dijalankan dan malah muncul pesan “Fatal Error: The Typeinitializer for Alphaleonis.Win32.Filesystem.NativeMethods caused an exception. Aborting. Decrypted 0 files!” apa yang harus dilakukan ?

- itu berarti anda memiliki .NET Framework yang ketinggalan jaman. Silakan perbarui versi .NET Framework anda.

Update terbaru : 14 Desember 2019

Apa yang baru ? [+] : Penambahan beberapa ID KEYS Offline, tool baru, perbaikan link corrupt dan penghapusan decrypter_2.exe yang mengandung virus berbahaya.

file saya terinfeksi virus DJVU berekstensi hajd sehingga tidak bisa dibuka. jenis ransome secara online . bagaimana solusinya kak